또 지난달에 “매우 중요한 기능”(very important features)이라며 ‘갤럭시 S6’에 대한 해킹을 문의하는 등, 국내에서 갤럭시 시리즈를 비롯한 스마트폰이 새로 출시될 때마다 해킹을 의뢰해온 것으로 드러났다.

<한겨레>가 국정원의 해킹 프로그램 구매를 대행한 ‘나나테크’와 ‘해킹팀’이 2013년 2월에 주고받은 이메일을 살펴보니, “(한국이) ‘갤럭시 S3’를 보낼 테니 음성 녹음 기능이 가능한지 확인해달라”는 요청과 “보내준 갤럭시 S3를 잘 받았다. 곧바로 테스트하겠다”는 내용이 포함돼 있는 것으로 확인됐다.국정원이 전세계에 판매되는 ‘갤럭시 S3’ 모델을 굳이 국내에서 구입해 이탈리아로 보낸 데 대해, 보안 전문가들은 ‘국내에서 사용하는 삼성 갤럭시 제품은 기본적으로 깔려 있는 애플리케이션 등이 외국 판매분과 다를 수 있는 만큼, (국정원의) 감시 대상이 정확히 국내용 스마트폰 분석에 있는 것으로 보인다’고 분석했다. 이탈리아 ‘해킹팀’의 해킹용 제품 ‘리모트컨트롤시스템’(RCS)을 통해 들여다보고자 했던 휴대전화가 국내 사용자의 것임이 좀더 선명해지는 대목이다.

또 가장 최근인 지난 1일 ‘해킹팀’이 직원들끼리 주고받은 전자우편 내용을 보면, 에스케이에이(SKA·국정원 지칭)가 집요하게 국내 최신 스마트폰에 대한 공격 기능을 요구한 정황이 확인된다.

메일에는 “에스케이에이의 요구가 까다롭다”며, “삼성 갤럭시 탭2, 삼성 GT-I9500, 삼성 SHV-E250S 등에 대한 해킹이 필요하다”는 대목이 눈에 띈다.

또다른 전자우편을 보면, 국정원은 지난 2월3일 ‘해킹팀’에 직접 전자우편을 보내 “설치한 에이전트가 안랩의 브이3 모바일 2.0(V3 Mobile 2.0)에 의해 악성 프로그램으로 검출됐다”고 불안해하며 분석을 의뢰했다.

‘브이3 모바일’은 국내 보안업체인 안랩이 개발한 모바일 백신이다.

‘해킹팀’은 “유럽에서는 당신이 말한 백신을 구할 수 없다. 백신을 보내달라”고 고객(SKA)한테 요청했다.

방대한 양의 여러 전자우편 내용을 통해 지금까지 드러난 내용을 종합하면, 삼성의 최신 스마트폰과 다음카카오의 ‘카카오톡’, 안랩의 ‘브이3 모바일’에 대해 국정원이 이탈리아 해커들에게 해킹을 의뢰한 셈이다.

이탈리아 해커들에 의해 보안상 취약점이 파악된 이 제품들은, 이번에 ‘해킹팀’이 해킹당하면서 공격 코드가 외부에 노출됐을 가능성을 배제할 수 없다.

‘해킹팀’의 공격기술을 이용한 국내 공격이 실제로 이루어진 정황도 속속 발견되고 있다.

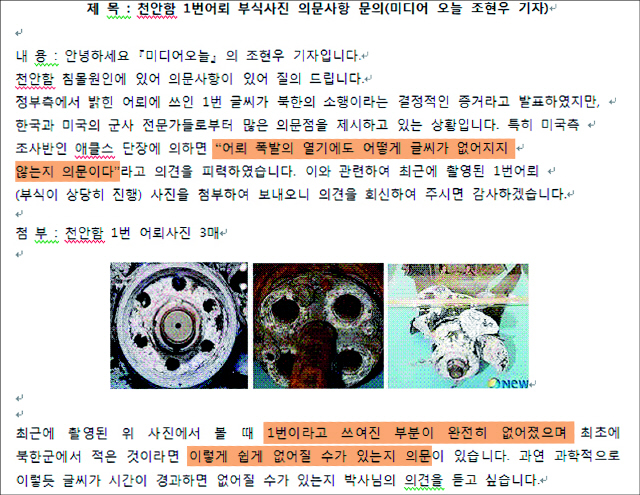

이번에 유출된 또다른 이메일을 보면, 2013년 10월23일에는 이탈리아 ‘해킹팀’이 ‘고객의 요청’을 받아 ‘천안함 문의’(Cheonan-ham inquiry)라는 제목의 워드 파일을 만들어 공격 코드를 삽입한 사실이 확인됐다.

이 문서 파일을 ‘타깃’(목표물)에게 보내 악성코드에 감염되도록 하라고 ‘해킹팀’은 고객에게 권고했다.

‘해킹팀’이 ‘고객’에게 제공한 것 중 하나인 ‘플래시 취약점 공격’도 실제 국내에서 이뤄진 것으로 확인됐다.

10년 이상 경력의 한 국내 보안 전문가는 13일 <한겨레>와 만나 “해킹팀이 국정원에 판매한 ‘플래시 취약점 공격’과 같은 방식으로 누군가 악성 웹사이트를 만들어놓고, 타깃이 해당 사이트에 접속해 악성코드를 내려받게 하는 방법을 사용해, 지난 6월16일과 7월5일에 국내 사업자 회선을 사용하는 두 명의 한국인이 공격을 당한 사실이 확인됐다”고 말했다.