징징대는 이 고객의 정보전 능력은?

안기부에서 국정원으로, 아날로그에서 디지털로 끊임없이 업그레이드된 감청·도청… 중동·북아프리카 등 보안기술 취약한 국가가 구입한 프로그램 구매, 한국 정보기관의 능력 도마 위에

불법 도청의 뿌리는 국가정보원의 모태인 박정희 정권의 중앙정보부로 거슬러 올라간다. 시작은 유선전화였다.

중앙정보부는 1961년 창설할 때부터 유선전화 감청기구를 설치했다. 대공수사를 명분으로 내걸었지만, 각계 인사를 대상으로 광범위한 도청을 하는 게 주요 임무였다고 한다.

이 기구는 전두환·노태우 정권의 국가안전기획부(안기부) 시절까지 지속되며 정보를 수집했다.

국가정보원 해킹 프로그램 운용. 공식 감청 건수(2014년) 국정원 5531건·경찰 301건·검찰 7건·군수사기관 7건. 자료: 미래창조과학부

휴대전화 도청 장비도 이탈리아서 수입

이보다 더 유명한 팀은 ‘안기부 X파일’ 사건으로 전모가 밝혀진 안기부 미림팀이다. 1991년 7월 특수도청 임무를 받아 5명으로 구성된 ‘1차 미림팀’은 유명 음식점의 직원들을 매수해, 예약자 명단과 시간을 미리 파악한 뒤 음식점에 송신기를 설치했다.

송신기는 주요 정치인이 나눈 대화를 잡아내 음식점 근처에 세워둔 차량으로 보냈고, 대화 내용은 녹음돼 상부에 보고됐다.

김영삼 정부 출범을 앞두고 잠시 활동을 멈췄던 미림팀을 안기부는 1994년 6월 부활시켰다. ‘2차 미림팀’은 노태우 정부 때보다 더 과감히 정보를 수집했다. 여당 정치인들의 대화 내용뿐만 아니라, 삼성 등 주요 기업인들의 대화까지 수집했다. 이 정보들은 이후 ‘안기부 X파일’ 사건으로 보도되면서 삼성그룹이 불법 대선자금을 지원한 게 드러나기도 했다.

통신 기술의 발전은 도청 기술의 발달을 불러왔다. 개인 간 휴대전화 통화가 늘어나자, 안기부는 1996년 1월 아날로그 휴대전화를 도청할 수 있는 감청 장비 4벌을 이탈리아에서 사들였다. 이 장비들은 1999년 12월 아날로그 휴대전화 서비스가 중단될 때까지 불법 도청에 이용됐다. 이번 이탈리아 해킹팀 사건을 떠올려보면, 국정원과 이탈리아 업체가 오랫동안 인연을 맺어온 셈이다.

아날로그 방식의 도청은 김대중 정부 때 디지털 방식으로 업그레이드됐다. 임동원·신건 두 국정원장 재직 시절, 국정원이 한 세트당 600회선인 R-2(유선중계통신망 감청 장비) 6세트를 보유해 국내 주요 인사 1800여 명의 전화번호를 입력해 추적했다는 사실이 검찰 수사 결과 밝혀졌다. R-2는 휴대전화가 유선중계통신망을 이용해 유선전화와 연결되는 것을 이용해, 유선중계통신망 중간에 끼어들어 통화 내용을 가로챌 수 있었다.

당시 ‘국정원 도청 사건’을 수사했던 검찰 발표를 보면, 국정원은 감청 장비를 국정원 8국(과학보안국) 사무실에 설치한 뒤, 감청팀원 32명이 1년 365일 상시 도청을 한 것으로 드러났다.

유선전화뿐만 아니라 휴대전화 내용도 중간에 빼냈다. 국정원은 여행가방만 한 크기의 카스(CASS) 장비를 자체 개발해 휴대전화와 휴대전화 사이의 통화를 도청하기도 했다.

2000년대 들어 전화 대신 인터넷을 통해 주로 정보를 주고받기 시작하자, 국정원의 감청 범위도 확대됐다. 2000년대 중반부터 외부에 알려진 이른바 ‘패킷 감청’이다.

인터넷 회선을 통해 오가는 전자신호를 패킷이라고 하는데, 이 패킷을 중간에서 가로채 감청하는 방식이다. 음성통화보다 더 내밀한 정보가 담긴 전자우편이나 사용자가 접속하는 인터넷 누리집 등을 전부 들여다볼 수 있다.

2009년 국회를 통해 2002년 이후부터 당시까지 국정원이 11대의 인터넷 패킷 감청 설비를 국내에 도입한 사실이 공개되기도 했다.

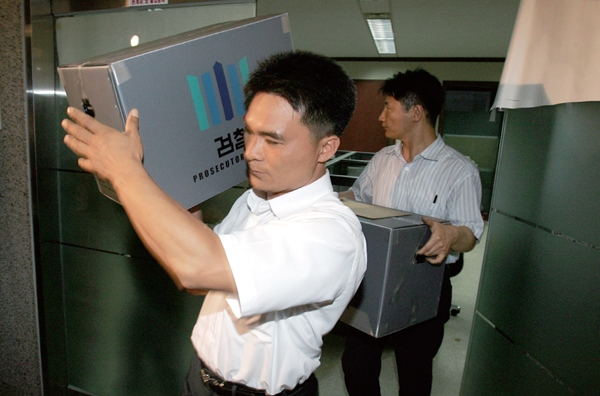

2005년 검찰 수사관이 안기부가 불법 도청을 위해 운용한 ‘미림팀’ 자료를 옮기고 있다. 한겨레

2011년 패킷 감청 헌법소원, 헌재 묵묵부답

통째로 인터넷 통신 내용을 들여다보는 패킷 감청은 사생활 침해 문제를 불러일으켰다. 범죄 혐의와 관련 없는 모든 인터넷 통신 정보가 수사기관에 노출되고, 수사 대상과 같은 회선을 사용하는 제3자의 통신 내용까지 감청됐기 때문이다.

국정원의 패킷 감청을 당한 김아무개씨는 2011년 패킷 감청을 가능케 한 통신비밀보호법에 대한 헌법소원을 제기했지만, 헌법재판소는 지금까지 판단을 미루고 있다.

통째로 맛본 정보의 단맛에 중독된 것일까. 국정원은 패킷 감청에만 머물지 않으려 했던 것으로 보인다. 국정원은 패킷 감청에 대한 헌법소원이 제기된 2011년, ‘5163부대’라는 이름으로 이탈리아에 있는 스파이웨어 업체 ‘해킹팀’과 접촉했다. 해킹팀은 컴퓨터나 스마트폰에 몰래 프로그램(스파이웨어)을 깔아 정보를 빼내는 ‘원격 제어 시스템’(RCS·Remote Control System)을 파는 곳이다. 국정원은 2012년 44만8천유로(약 5억6천만원)에 RCS 도입 및 유지 계약을 맺었다.

패킷 감청이 주고받은 정보를 중간에 가로채는 것이라면 해킹은 더 공격적이다. 해킹은 대상자가 정보를 주고받지 않더라도 대상자의 컴퓨터나 스마트폰에 침투해, 저장된 모든 정보를 확인하고 빼낼 수 있다.

해킹팀의 광고물을 보면, RCS는 스마트폰의 녹음 기능을 켜서 주변의 대화 내용을 녹음할 수도 있고, 카메라를 활성화해서 촬영할 수도 있다. 컴퓨터와 스마트폰이 자신의 소유주를 감시하는 도구로 바뀔 수 있다는 것이다.

이 RCS를 분석한 국내 보안업체 엠시큐어의 홍동철 연구소장은 “웬만한 것은 다 가능하다고 보면 된다”고 설명했다.

홍동철 연구소장이 이 프로그램을 분석한 결과를 보면, 악성파일은 스마트폰이 부팅될 때, 잠금 또는 해지가 될 때, 통화하거나 문자메시지를 주고받을 때 등을 모두 감지할 수 있다. 예를 들어 사용자가 스마트폰을 사용하지 않을 때를 파악해 감시자에게 데이터를 전송할 수 있다는 것이다.

또 대상자가 전화할 때는 녹음 기능을 켜고, 주고받은 문자메시지는 감시자에게 실시간으로 보낼 수 있다.

2010년 국회에서 열린 패킷 감청의 문제점과 개선 방안 토론회에서 패킷 감청이 시연되고 있다. 한겨레 박종식 기자

“들여다보는 프로그램 해마다 많아져”

‘2차 미림팀’은 노태우 정부 때보다 더 과감히 정보를 수집했다. 여당 정치인들의 대화 내용뿐만 아니라, 삼성 등 주요 기업인들의 대화까지 수집했다.

해킹팀은 문자메시지보다 훨씬 많이 쓰는 채팅 앱도 들여다볼 수 있도록 RCS 프로그램을 설계했다. 해킹팀의 소스코드를 보면, 페이스북·구글·라인·스카이프·텔레그램·위챗·와츠앱 등 전세계 대부분의 메신저를 공격한 것으로 보인다.

보안이 상대적으로 뛰어난 것으로 알려져 국내 이용자들이 많이 옮겨간 텔레그램마저 해킹팀의 공격 대상에 포함됐다.

RCS의 소스코드에 카카오톡은 보이지 않지만 “소스가 유출될 때 카카오톡이 없다는 것이지, 카카오톡이 안전하다는 것은 아니다”라고 홍동철 소장은 말했다.

공개된 해킹팀의 전자우편을 보면, 2014년 3월 해킹팀 직원은 한국으로 출장을 다녀온 뒤 내부 전자우편을 통해 이미 “카카오톡에 대한 연구·개발을 하고 있다고 한국에 알렸다”는 내용이 나온다.

카카오톡은 전세계 국가 가운데 한국에서 가장 많이 쓰이는 메신저다. 지난해 다음카카오는 수사기관의 영장에 카카오톡 대화 내용을 대량으로 제공하다, 사찰 논란이 불거지면서 이용자들의 반발에 부딪히자, 감청 영장에 불응하겠다고 밝힌 바 있다.

해킹팀의 RCS에 주목해야 할 이유는 더 있다. 홍동철 소장은 해킹팀의 소스코드는 다른 스파이웨어에 비해 녹음 기능을 강화하려 한 흔적이 보인다고 지적했다. 일반 스파이웨어는 녹음에는 별로 신경 쓰지 않는데, 해킹팀의 프로그램은 통화 중 녹음이나 주변 환경 녹음에 특화된 기능들이 보인다는 것이다.

또 위치추적을 하거나 전화목록을 확보하는 것은 기본이고, 접속한 웹사이트 정보와 아이디·비밀번호까지 훔쳐보려 했다는 것도 확인됐다.

통제받지 않은 기관이 이처럼 진화한 해킹 기능들을 장착한 RCS를 사용하면, 이는 곧바로 사회를 감시하는 무서운 장비가 된다. 법원의 감청 영장을 받지 않고 이를 운용한다면, 해킹 대상자가 ‘누구나’일 수 있기 때문이다.

시민이 추적당했는지, 범죄자가 추적당했는지, 공개되지 않은 해킹 프로그램의 대상자가 누군지 밝혀져야 할 이유다. 국정원의 예산과 활동을 보고받는 국회도 해킹팀의 자료가 유출되기 전에는 이 프로그램의 존재를 알지 못했다.

통제받지 않는 기관의 표적이 되었을 때, 해킹을 피하는 방법이 있을까?

이름을 밝히길 꺼린 국내 한 보안 전문가는 “해킹팀의 프로그램 설명서를 보면, 해킹 프로그램이 깔리더라도 컴퓨터나 스마트폰의 성능이나 배터리에 영향을 끼치지 않는다고 나온다. 그렇다면 일반인은 자신이 해킹을 당하고 있는지조차 알 수 없다”고 했다.

다만 문자메시지나 소셜네트워크서비스(SNS) 메신저 등으로 온 인터넷 주소에 함부로 들어가지 않거나, 알지 못하는 사람에게서 온 전자우편의 첨부파일을 열어보지 않는 것 등이 해킹을 피하는 방법이긴 하다.

그러나 이런 자구책조차 불완전하다. 악성코드를 심은 웹사이트를 만들어놓고, 블로그나 행사 안내 등으로 가장하면 무심코 속을 수 있다. 속아서 클릭하면 자신의 컴퓨터나 스마트폰이 해킹돼 원격으로 감시되는 프로그램이 깔린다.

한편에서는 이번에 유출된 해킹팀의 전자우편을 통해 국정원의 정보전 능력이 도마 위에 올랐다는 지적도 나온다.

보안 전문가는 “이 프로그램을 구매한 곳을 보면 주로 사이버 보안 인력이 부족한 곳에서 샀다. 중동이나 북아프리카 등이다. 미국이나 중국 등 사이버 보안 기술이 발달한 곳은 이런 업체에서 사가지 않는다. 이걸 보면 한국 정보기관의 능력이 취약하다는 것을 알 수 있다. 게다가 이제는 한국 국정원이 어떤 해킹 프로그램을 가지고 있는지 다른 나라 정보기관들이 알 수 있게 된 셈”이라고 꼬집었다.

해킹팀의 해킹 방법을 설명하는 그림. 대상자가 인터넷을 통해 웹페이지를 열거나 응용프로그램을 업데이트할 때 악성코드를 심게 된다.

국정원의 능력과 인식도 비밀

실제 이 해킹팀의 내부 전자우편 내용을 살펴보면, 아이폰6에 들어가는 운영체체나 삼성 갤럭시6에 들어가는 안드로이드(5.×) 운영체제 등 최신 모델은 해킹하는 능력이 부족한 것으로 나온다.

해킹팀이 지난 6월 국정원 쪽에 보낸 전자우편에도 “안드로이드 4.×에 작동하던 녹음 기능이 안드로이드 5.×에선 작동되지 않는다”고 답한 바 있다.

국정원 쪽은 그동안 RCS가 제대로 작동되지 않으면 이탈리아 업체에 전문가를 보내라고 요청하거나, 구형 스마트폰을 분석해달라고 요구하는 전자우편을 수차례 보낸 것으로 드러났다. 대북용으로 썼든 연구용으로 썼든 해킹에 대응하는 국정원의 기술력을 짐작할 수 있는 내용이다.

국정원은 한 해 수천억원의 세금을 쓰는 것으로 알려져 있다. 국정원의 인원과 예산 등은 비밀이다. 아울러 이들의 능력과 수준도 비밀이 돼버렸다.

이완 기자 wani@hani.co.kr